Tout savoir sur le chiffrement symétrique et asymétrique

Culture tech.

Chiffrement symétrique et asymétrique : fonctionnement et applications

Face au risque de piratage et de vol de données toujours plus important, les entreprises sont contraintes de déployer des solutions de sécurité plus efficaces. Les chiffrements symétriques et asymétriques sont au cœur de cette stratégie. Quels sont leurs fonctionnements, leurs applications, leurs avantages et leurs inconvénients ?

De tout temps, les hommes ont codé leurs messages secrets

De tout temps, les hommes ont cherché à restreindre la lecture d’information à caractère confidentiel qu’à leurs seuls destinataires.

Pour cela ils ont, dès l’antiquité ou l’époque romaine, inventé des procédés pour rendre leurs messages illisibles. C’est ainsi que, sur les champs de batailles, Jules César cryptait ses messages pour qu’ils ne soient lisibles que par ses généraux. Le principe ? Décaler et/ou permuter des caractères selon un ordre précis. Une technique baptisée code de César.

Toujours d’actualité, cette technique, aujourd’hui informatisée, donne lieu à deux types de chiffrement : le chiffrement symétrique et asymétrique. Deux procédés différents dans leur production et leur fonctionnement.

Fonctionnement, avantages et inconvénients du chiffrement symétrique

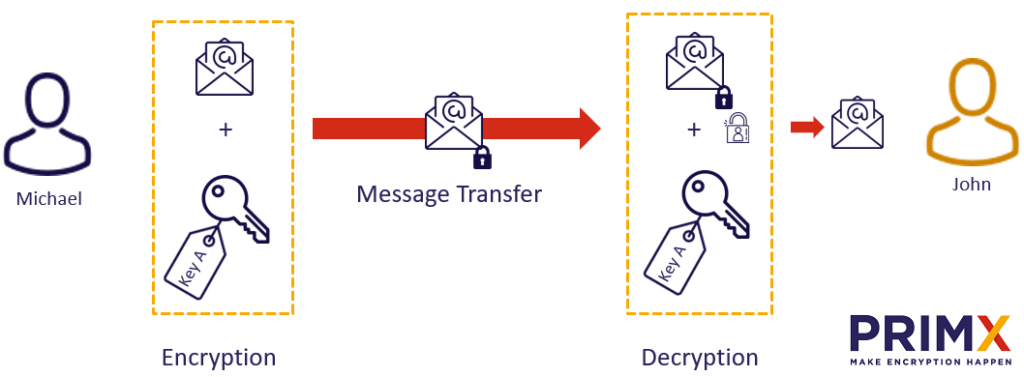

Codées par un algorithme et par une clé publique, les données devenues illisibles ne peuvent être transformées en texte lisible que par un destinataire détenant la même clé publique. Il faut donc transmettre autant de clés qu’il y a de correspondants.

Avec le chiffrement symétrique, la confidentialité des données est préservée puisque seules les personnes dotées de la clé de déchiffrement peuvent les lire. Par ailleurs, que ce soit lors de sa transmission ou au niveau du stockage, le chiffrement interdit toute altération ou modification de la donnée.

En revanche, lors de son partage entre l’expéditeur et le destinataire, la clé publique peut être exposée à des risques de vol ou de perte. Une situation d’autant plus probable que le nombre de clés transmises est important.

Dans le cas d’usurpation de clés, toutes les données chiffrées peuvent être lues par le pirate.

Fonctionnement, avantages et inconvénients du chiffrement asymétrique

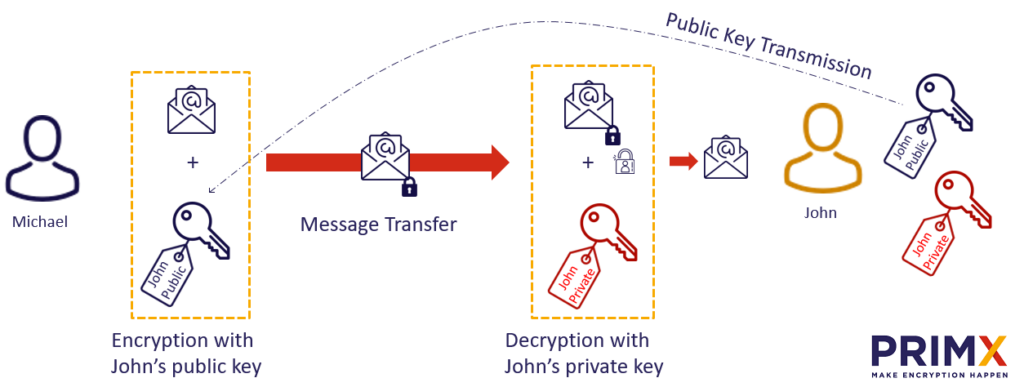

Alors que le chiffrement symétrique n’utilise qu’une clé de chiffrement partagée entre l’expéditeur et le destinataire, le chiffrement asymétrique repose sur deux clés : une clé publique et une clé privée. Les deux clés étant mathématiquement liées, les données chiffrées avec la clé publique ne peuvent être déchiffrées qu’avec la clé privée correspondante. Et vice versa.

Ainsi, lorsqu’un expéditeur souhaite envoyer une donnée secrète à un destinataire, il utilise la clé publique de celui-ci pour chiffrer les données. Le destinataire utilise ensuite sa clé privée pour déchiffrer le message reçu.

Avec ce procédé, la clé privée est gardée secrète par le propriétaire et sert à déchiffrer les données illisibles. N’étant jamais partagée, le risque de vol ou de perte de cette clé est fortement réduit. Par ailleurs, bien que la clé publique soit distribuée à toute personne qui souhaite chiffrer des données, sa perte ou son vol ne permet en aucun cas à l’utilisateur de lire le message.

Le chiffrement asymétrique est également utilisé pour signer numériquement des données. Dans ce cas, l’expéditeur utilise sa clé privée pour générer une signature unique et le destinataire utilise la clé publique de l’expéditeur pour vérifier l’authenticité de la signature.

Si le chiffrement asymétrique est plus sûr que le symétrique, il n’est pas sans présenter l’inconvénient de la complexité des calculs et de la lenteur de production. Les ressources de calculs sont également plus importantes et, à niveau de sécurité équivalent, les clés asymétriques sont plus longues que les clés symétriques.

Enfin, la gestion des paires de clés (publique et privée) peut s’avérer complexe dans des environnements comptant de nombreuses clés.

Quel chiffrement pour quelles applications ?

La technique de chiffrement employée sera différente selon la finalité du chiffrement, la puissance de calculs disponible et la capacité à gérer des clés publiques et privées.

Dans le cas du chiffrement de données au repos ou en transit (application, base de données, fichier, disque, messagerie instantanée …), le chiffrement symétrique est tout adapté.

Pour les données très critiques, la sécurisation des connexions de bout-en-bout SSL/TLS (échange de clés et chiffrement des données) par l’emploi conjoint du chiffrement asymétrique (ex : RSA, ECDSA) et symétrique (ex : AES-256) est conseillé.

Dans le cas de la signature électronique (documents, emails, logiciels…) seul le chiffrement asymétrique est possible, car seul ce système permet de créer une empreinte numérique unique.

L’authentification au moyen d’un certificat a également recours au chiffrement asymétrique. Étant donné qu’un utilisateur est seul à posséder sa clé privée, celle-ci peut être certifiée par un tiers de confiance (communément dénommé Autorité de Certification) au moyen d’un certificat qui contiendra la clé publique correspondante.

Comparaison des deux types de chiffrement

| Symétrique | Asymétrique | |

| Chiffrement | Rapide | Lent |

| Ressources de calculs | Réduites | Importantes |

| Clés de chiffrement | 1 seul type : clé publique | 2 types : clé publique, clé privée |

| Taille des clés | Courte : 128 ou 256 bits | Longue : 2048 bits ou + |

| Traitement et transfert des données | Grandes quantités de données | Petites quantités de données |

| Gestion des clés | Clé publique partagée. Risque de vol ou de perte | Clé privée stockée en local. En cas de perte/vol de clé publique, le message ne peut être lu.En cas de perte de clé privée, aucun moyen de la récupérer. Assurer la gestion des clés est complexe. |

| Authentification | Non | Oui |

| Signature électronique | Non | Oui |

Alors que le chiffrement est aujourd’hui le modèle le plus sécurisé pour protéger les données d’entreprise, deux techniques sont possibles : symétrique et asymétrique. Le choix de la solution ou la combinaison du chiffrement symétrique et asymétrique se fera selon le contexte de la mise en œuvre et la finalité de l’application.

-

L’un des premiers algorithmes de cryptographie à clé publique utilisé est le RSA. Il est largement utilisé pour sécuriser les communications et les données sensibles. Sa complexité rend quasi impossible le déchiffrement sans la clé privée. L’algorithme ECC génère des clés plus courtes que le RSA tout en offrant un niveau de sécurité équivalent à celui des clés plus longues.

-

Il existe le chiffrement symétrique qui utilise une seule clé partagée et le chiffrement asymétrique qui fonctionne avec une paire de clés (publique et privée). Ces deux types peuvent être utilisés séparément ou combinés selon les besoins de sécurité.

-

Le chiffrement symétrique utilise une seule clé publique partagée entre l’expéditeur et le destinataire. Cette clé unique sert à la fois au chiffrement et au déchiffrement des données. Le processus est rapide et adapté aux grandes quantités de données, mais le partage de la clé présente des risques de sécurité.

-

Le chiffrement asymétrique utilise deux clés distinctes : une clé publique et une clé privée. La clé publique sert à chiffrer les données tandis que la clé privée permet de les déchiffrer.