Simétrico y asimétrico: ¿por qué hay dos tipos de cifrado?

Cultura tecnológica

Cuando empezamos a interesarnos en el cifrado, rápidamente nos encontramos con dos tipos de cifrado: simétrico y asimétrico. Más información sobre sus características y usos.

Con el aumento de la digitalización, que ahora se extiende a casi todos los ámbitos, cada vez se guardan más datos sensibles en nuestras máquinas y se intercambian entre personas, sistemas y dispositivos. El valor de los datos es tal que el número de ciberataques aumenta cada día.

El cifrado es una de las soluciones para protegerse y garantizar la confidencialidad. En realidad, existen dos grandes familias: el cifrado asimétrico (p. ej.: RSA, ECDSA) y cifrado simétrico (p. ej.: AES-256). Cada uno tiene sus ventajas y sus inconvenientes. Para entender la diferencia y sus usos, es necesario recordar algunos hechos históricos.

Los antiguos orígenes del cifrado simétrico

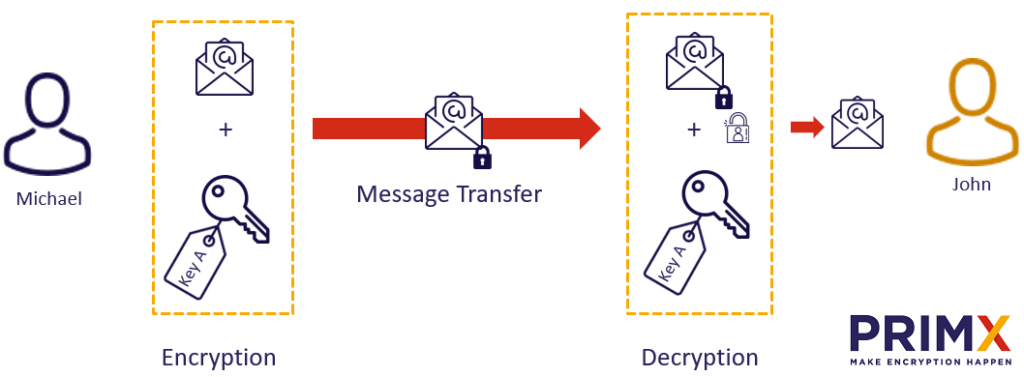

La necesidad de mantener la confidencialidad de la información y de que sólo puedan acceder a ella los propietarios o los destinatarios, existe desde hace mucho tiempo. Si nos remontamos a la antigüedad o a la época de los romanos, ya podemos encontrar vestigios de un método que aún se utiliza hoy en día: el cifrado (ver el cuadrado de Polibio el código de César). El principio es sencillo: impedir leer un dato mediante la sustitución o la permutación de los caracteres en un orden concreto. Este orden se indica mediante una clave que poseen el remitente y el destinatario, lo que hace que la información sea confidencial. Con la llegada de la informática y su capacidad de cálculo cada vez mayor, los algoritmos de cifrado se hicieron más complejos (varias sucesiones de permutación y sustitución) y las claves se ampliaron. Sin embargo, el objetivo sigue siendo el mismo: garantizar que sólo los poseedores de las claves puedan acceder a los datos en abierto cuando están guardados (“en reposo”) y cuando se intercambian (“en tránsito”).

En ambos casos, se suele utilizar la misma clave para cifrar y descifrar, lo que se conoce como cifrado simétrico, también conocido como cifrado de clave secreta.

Cifrado asimétrico para facilitar el intercambio de claves

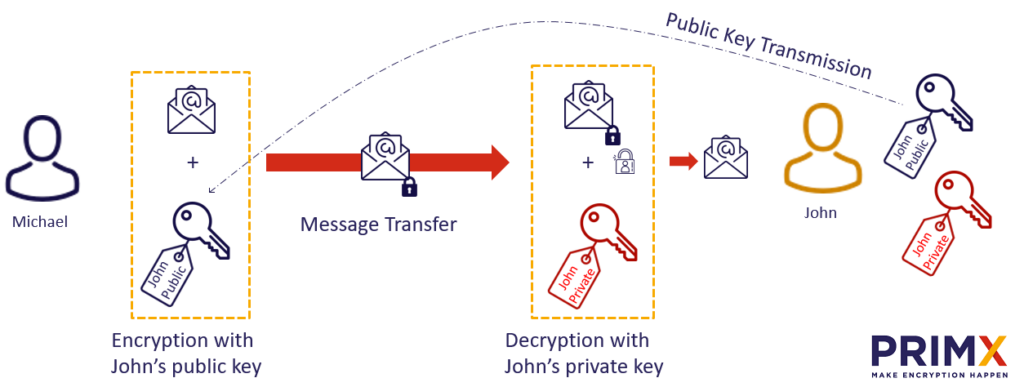

Aunque el cifrado simétrico es muy eficaz, para poder comunicarse confidencialmente con otro sistema u otro usuario, éstos deben tener una copia de la clave de cifrado. En la era digital, donde las redes informáticas facilitan la comunicación de un lado a otro del mundo, tener que entregar la clave en mano es una limitación importante. Para subsanar este problema, en la segunda mitad del siglo XX se desarrolló un segundo tipo de cifrado: el cifrado asimétrico.

También consiste en un algoritmo, pero esta vez no con una, sino con dos claves relacionadas matemáticamente. Cuando se utiliza una de las claves para cifrar los datos, sólo la otra clave puede descifrarlos, y viceversa. Por convenio, una de las claves se denomina “clave privada” y la otra “clave pública“.

La idea es mantener a salvo la clave privada y distribuir la clave pública. Cualquiera que desee comunicarse confidencialmente con el poseedor de la clave privada puede entonces enviar fácilmente una clave simétrica previamente cifrada con la clave pública. Sólo el poseedor de la clave privada podrá descifrarla para establecer la comunicación cifrada con la clave simétrica (mucho más rápido para cifrar los datos).

Dos tipos de cifrado que se complementan

Estos dos tipos de cifrado, solos o combinados, pueden encontrarse en diferentes casos de uso.

- El cifrado de datos en reposo o en tránsito (aplicación, base de datos, archivo, disco, mensajería instantánea, etc.) con el cifrado simétrico.

- La protección de las conexiones SSL/TLS de extremo a extremo (intercambio de claves y cifrado de datos) mediante el uso conjunto del cifrado asimétrico y simétrico.

- La firma electrónica (documentos, correos electrónicos, programas informáticos, etc.) con el cifrado asimétrico asociado a una función hash. En este caso, no se cifra el documento, sino una huella digital del documento obtenida mediante un algoritmo hash.

- La autenticación mediante un certificado también utiliza el cifrado asimétrico. Dado que un usuario es el único propietario de su clave privada, ésta puede ser certificada por un tercero de confianza (generalmente conocido como Autoridad de Certificación) mediante un certificado que contendrá la clave pública correspondiente.

Bajo la presión de las normativas y la creciente amenaza de los ciberataques, la adopción del cifrado se ha generalizado, lo que ha permitido la aparición de un nuevo campo de especialización: la gestión de la confidencialidad de los datos..